Sicherheitsfirmen und das Nx-Team haben Hinweise veröffentlicht, nachdem verdorbene Builds von Nx und verwandten Paketen in der npm-Registry auftauchten. Da allein das Nx-Core-Plugin in einer normalen Woche mehr als fünf Millionen Mal heruntergeladen wird, ist der potenzielle Radius des Angriffs beträchtlich.

Was geschah

Die Angreifer veröffentlichten bösartige Nx-Paketversionen auf npm, die nach der Installation Code auf den Rechnern der Entwickler ausführten. Der Payload durchsuchte die lokalen Dateisysteme nach sensiblen Artefakten und übertrug die Ergebnisse in ein GitHub-Repository, das unter dem Konto des Opfers angelegt wurde, so dass die Exfiltration mit den normalen Nutzeraktivitäten verschmolz.

Ersten Berichten zufolge wurden bei mehr als 1.000 Entwicklern Token, SSH-Schlüssel, Wallet-Zugangsdaten und andere Geheimnisse offengelegt.

Betroffene Pakete und Versionen

Die Nx-Maintainer führen die folgenden Versionen als gefährdet an:

- Nx-Versionen: 20.9.0, 20.10.0, 20.11.0, 20.12.0, 21.5.0, 21.6.0, 21.7.0, 21.8.0

- Verwandte Pakete: @nx/devkit, @nx/js, @nx/workspace, @nx/node, @nx/eslint, @nx/key, @nx/enterprise-cloud

Wenn eine dieser Dateien installiert oder durch dein Lockfile aufgelöst wurde, solltest du das System als potenziell gefährdet betrachten.

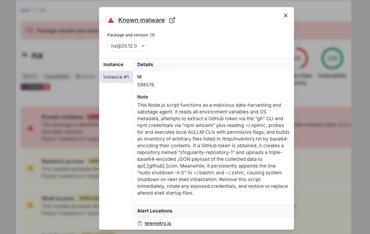

Funktionsweise der Malware

Die Analysen mehrerer Sicherheitsteams zeigen eine einfache, aber effektive Kette auf:

- Enumeration & Harvesting: Der Code durchsucht lokale Pfade nach Anmeldeinformationen und Geheimnissen (API-Tokens, SSH-Schlüssel, Wallets).

- Exfiltrationsmethode: Anstelle eines externen C2 nutzt die Malware Git, um Dateien in ein frisch erstelltes GitHub-Repository auf dem Konto des Opfers zu pushen, das oft den Präfix s1ngularity-repository trägt.

- Automatisierungshaken: In den Berichten wird auf bekannte KI-Codierassistenten in der Toolkit-Kette verwiesen, unabhängig von der Namensgebung besteht das Kernverhalten in der lokalen Entdeckung und der heimlichen Exfiltration über GitHub.

Schwachstelle im KI-Workflow

Sicherheitsforscher haben die Schwachstelle auf einen fehlerhaften GitHub Actions Workflow zurückgeführt, der pull_request_target ohne angemessene Bereinigung verwendet. Dies ermöglichte es Angreifern, Code über PR-Titel oder Metadaten einzuschleusen. Der anfällige Workflow wurde zwar aus dem Master entfernt, aber ältere Zweige enthielten das Problem immer noch und konnten ausgenutzt werden, so dass bösartige Veröffentlichungen durchschlüpfen konnten.

Indikatoren für Sicherheitslücken (IoCs)

Überprüfe alle Rechner, die betroffene Pakete installiert haben, auf diese Anzeichen:

- Shell-Startdateien: Verdächtige Einträge in ~/.bashrc und ~/.zshrc

- Temp-Artefakte: Dateien wie /tmp/inventory.txt und alle unerwarteten *.bak in Home- oder Temp-Verzeichnissen

- GitHub-Repos: Neue Repositories unter deinem Account mit Namen, die mit s1ngularity-repository beginnen

Die Exfiltrationstechnik (Pushen in ein Repository unter dem eigenen GitHub-Account des Opfers) reduziert traditionelle Erkennungssignale und erschwert die Reaktion auf Vorfälle. In Verbindung mit dem Umfang von Nx auf npm unterstreicht dieser Vorfall das anhaltende Risiko von Angriffen auf die Lieferkette auf Paketebene und die Notwendigkeit von Lockfile-Hygiene, Registry-Pinning und Härtung von CI-Workflows. Teams, die sich auf Nx verlassen, sollten sofort Patches installieren, eine Rotation der Geheimnisse durchführen und nach dem Vorfall sowohl die Endpunkte der Entwickler als auch die KI-Infrastruktur überprüfen, um den Kreislauf potenzieller Seitwärtsbewegungen zu schließen.