Hackerparagraph,IT-Security, Linux (Bild © DALL-E)

Hackerparagraph,IT-Security, Linux (Bild © DALL-E)

Die GhostEngine-Malware wurde entwickelt, um Microsoft Defender und andere Antiviren- oder Endpunktschutzsoftware auf dem Zielcomputer zu deaktivieren. Dies erreicht sie durch die Deaktivierung bestimmter Windows-Ereignisprotokolle, die wichtige Aktivitäten wie die Erstellung von Prozessen und die Registrierung von Diensten aufzeichnen. Das Hauptziel von GhostEngine ist es, die Sicherheitslösungen für Endgeräte außer Gefecht zu setzen und die Beweise für die Kompromittierung zu vernichten.

Hebelt Endpoint Detection and Response Systeme aus

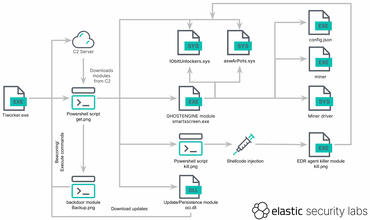

Wenn GhostEngine ausgeführt wird, durchsucht es das System nach EDR-Software (Endpoint Detection and Response). Wenn sie gefunden wird, lädt sie bekannte anfällige Treiber, um Zugriff auf den Kernel zu erhalten, den Kern aller Betriebssysteme. Ein solcher anfälliger Treiber ist eine Anti-Rootkit-Datei von Avast namens aswArPots.sys, die GhostEngine verwendet, um den EDR-Sicherheitsagenten zu beenden. Eine andere bösartige Datei, smartscreen.exe, verwendet dann einen Treiber von IOBit mit dem Namen iobitunlockers.sys, um das Sicherheitsagenten-Binary zu löschen. Diese Abfolge verringert die Entdeckungsmöglichkeiten erheblich und ermöglicht es der Malware, im Verborgenen zu operieren.

Sobald der EDR deaktiviert wurde, lädt smartscreen.exe XMRig herunter und installiert es, eine legitime Anwendung zum Schürfen von Kryptowährungen, die häufig von Bedrohungsakteuren genutzt wird. Die in XMRig enthaltene Konfigurationsdatei stellt sicher, dass alle geschürften Münzen in einer vom Angreifer kontrollierten Geldbörse deponiert werden.

GhostEngine Angriffsablauf

Die Infektionskette beginnt mit einer bösartigen Binärdatei, die sich als die legitime Windows-Datei TiWorker.exe tarnt. Diese Datei führt ein PowerShell-Skript aus, das ein verschleiertes Skript mit dem Namen get.png abruft, das zusätzliche Tools und Konfigurationen von einem vom Angreifer kontrollierten Server herunterlädt. GhostEngine führt auch mehrere Dateien aus, die es der Malware ermöglichen, persistent zu werden, d.h. sie wird bei jedem Neustart des infizierten Computers neu geladen. Um dies zu erreichen, erstellt die Datei get.png geplante Aufgaben mit SYSTEM-Rechten, um verschiedene bösartige Aktivitäten auszuführen.

Zusätzlich zu seinen Kryptojacking-Fähigkeiten enthält GhostEngine eine Backdoor-Komponente, die es Angreifern ermöglicht, zusätzliche Malware auf den infizierten Computer herunterzuladen und auszuführen. Ein PowerShell-Skript, backup.png, fungiert als Backdoor und ermöglicht die Ausführung von Remote-Befehlen. Es sendet kontinuierlich ein Base64-kodiertes JSON-Objekt mit einer eindeutigen ID und wartet auf weitere Befehle, die dann ausgeführt und die Ergebnisse zurückgesendet werden.

Die Forscher haben eine Zahlungs-ID identifiziert, die mit den Mining-Aktivitäten in Verbindung steht. Daraus geht hervor, dass die Angreifer mit der Kampagne über 60 US-Dollar eingenommen haben, obwohl der tatsächliche Betrag höher sein könnte, da verschiedene infizierte Rechner unterschiedliche IDs haben könnten. Die Fähigkeit der Kampagne, verschiedene EDR-Schutzmaßnahmen zu deaktivieren, bedeutet, dass Administratoren auf andere Erkennungsmethoden angewiesen sind, um Infektionen in ihren Netzwerken zu entdecken. Elastic Security Labs hat eine Reihe von YARA-Regeln zur Erkennung von GhostEngine-Infektionen veröffentlicht, die in erster Linie das Vorhandensein der Malware und die Installation der anfälligen Treiber erkennen.

Die GhostEngine-Malware stellt eine deutliche Steigerung der Kryptojacking-Angriffe dar. Sie nutzt fortschrittliche Techniken, um der Erkennung zu entgehen und auf infizierten Rechnern zu überleben. Ihre Fähigkeit, den Endpunktschutz zu deaktivieren und im Verborgenen zu operieren, macht sie besonders gefährlich für Unternehmen, die sich ausschließlich auf traditionelle Sicherheitsmaßnahmen verlassen. Administratoren werden dringend gebeten, die bereitgestellten YARA-Regeln und andere Erkennungsmethoden zu nutzen, um ihre Netzwerke vor dieser sich entwickelnden Bedrohung zu schützen.