pcmasters.de Zero Day, Zero Chance Wie moderne Antivirenlösungen in Echtzeit auf unbekannte Bedrohungen reagieren Bild (Bild © KI-generiert via Flux Pro)

pcmasters.de Zero Day, Zero Chance Wie moderne Antivirenlösungen in Echtzeit auf unbekannte Bedrohungen reagieren Bild (Bild © KI-generiert via Flux Pro)

Wir zeigen, wie moderne Antivirenlösungen mithilfe von künstlicher Intelligenz, verhaltensbasierter Analyse und Cloud-Technologie selbst unsichtbare Angriffe erkennen und warum herkömmliche Schutzmechanismen nicht mehr ausreichen.

So funktioniert Echtzeitschutz auf dem modernsten Stand der Technik.

Was ist ein Zero-Day-Exploit und warum entkommt er klassischen

Scannern?

Ein Zero-Day-Exploit nutzt eine bisher unbekannte Sicherheitslücke in der Software aus. Dabei sind die Angreifer ihrer Zeit voraus und haben ein potenzielles Sicherheitsleck bereits entdeckt, bevor der Entwickler oder die Antivirensoftware davon weiß.

Aus diesem Grund existieren für diesen speziellen Sicherheitsfall keine Signaturen oder Patches, und klassische Antivirusprogramme, die auf Signaturdatenbanken setzen, haben praktisch keine Chance, solche Angriffe frühzeitig zu erkennen und zuverlässig abzuwehren.

Die moderne Hackerlandschaft nutzt zudem polymorphe und fileless-Malware, die ihre Struktur ständig verändert und so auch heuristische Verfahren immer wieder aufs Neue herausfordert.

Diese neue Generation der Cyber-Angriffe rücken ein grundlegendes Problem in den Fokus: Solange ein Exploit neu und unerkannt ist, ist jedes System verwundbar, selbst mit einem hoch wirksamen und komplexen Virenschutz.

Proaktive Schutzmechanismen: Über Signaturen hinaus gedacht

Um Zero-Day-Attacken effektiv zu bekämpfen, setzen moderne Security-Lösungen auf eine Mehrschicht- Strategie:

- Verhaltensbasierte Erkennung: Systeme prüfen nicht nur statisch, ob ein Code bekannt ist, sondern beobachten, ob ein Programm sich untypisch verhält, z. B. durch Dateiverschlüsselung, ungewöhnliche API-Aufrufe oder Memory-Injection.

- Cloud-Analyse: Verdächtige Programme werden automatisch in isolierte Clouds geschickt und dort in sicherer Umgebung ausgeführt, um ihr Verhalten live zu untersuchen.

- Künstliche Intelligenz / Machine Learning: Trainierte Modelle auf KI-Basis erkennen Muster unbekannter Malware, auch ohne klassische Signaturen und lernen mit jedem Fund systematisch dazu. So entstehen mitwachsende und dynamisch lernende Anti-Viren-Systeme, die besser für zukünftige Angriffe gewappnet sind.

- Pre- und On-Execution Detection: Kombinierte Analysen vor und während der Ausführung reduzieren das Risiko, dass ein Exploit Schäden anrichten kann.

Was die Next-Gen-Systeme in Sachen Virenschutz anders machen

Ein modernes und auf die neuen Herausforderungen durch Cyberangriffe zugeschnittenes Virenschutzprogramm setzt immer mehr auf mehrstufige Erkennungssysteme, die weit über klassische Schutzmechanismen hinausgehen. Damit sind sie insbesondere für Zero-Day-Bedrohungen besser gerüstet.

Ein ganzheitlich ausgerichtetes Next-Gen-System integriert mehrere relevante Technologiebausteine:

- Advanced Threat Defense (ATD): Ein heuristisches Echtzeit-Modul, das verdächtige Verhaltensmuster wie zum Beispiel Memory-Injection, Polymorphie oder ungewöhnliche API- Ketten erkennt und die damit verknüpften Prozesse automatisch beendet.

- HyperDetect Machine Learning: Tunable ML-Komponente, die Zero- Day- und fileless-Angriffe abwehrt.

- Cloud1Sandbox-Analyse: Verdächtige Dateien werden in der Cloud isoliert untersucht, bevor sie das System beeinträchtigen. Das verbessert Reaktionszeiten und reduziert False Positives.

Die neu gedachte Technologie wird zudem durch eine umfangreiche Datenanalyse gestützt, die täglich Milliarden Datenpunkte und Hunderte neue Bedrohungen analysieren.

Herausforderungen moderner Cyberabwehr: Warum Zero-Day-Angriffe so schwer zu fassen sind

Zero-Day-Attacken bleiben häufig monatelang unentdeckt, das zeigen umfangreiche Studien und Sicherheitsberichte. Laut dem „Verizon Data Breach Investigations Report" (2024) dauert es im Durchschnitt oft mehr als 200 Tage, bis Zero-Day-Exploits erkannt und behoben werden. In dieser Zeit können Angreifer nahezu ungehindert Systeme kompromittieren und Daten exfiltrieren.

Verzögerte Patches als Herausforderung

Die Herausforderung liegt unter anderem darin, dass Patches oft erst Wochen oder Monate nach Bekanntwerden einer Sicherheitslücke veröffentlicht werden. Selbst nach Patch-Veröffentlichung kann die Implementierung durch Nutzer oder Unternehmen verzögert sein. So berichten Sicherheitsanbieter wie Microsoft, dass gerade komplexe oder tief verankerte Lücken teilweise erst mit Folge-Updates vollständig geschlossen werden können.

Fileless Malware und Memory-Injection machen Systeme angreifbar

Ein weiterer gravierender Problembereich sind fileless Malware und Memory-Injection-Techniken. Im Gegensatz zu klassischer Malware hinterlassen diese Bedrohungen kaum Spuren auf der Festplatte, da sie ausschließlich im Arbeitsspeicher (RAM) agieren.

Dort manipulieren sie laufende Prozesse oder injizieren schädlichen Code direkt in legitime Programme. Dieses Vorgehen macht sie für traditionelle signaturbasierte Antivirusprogramme nahezu unsichtbar, da diese üblicherweise Dateien auf der Festplatte scannen und analysieren.

Das bedeutet: Klassische Scanner stoßen hier an fundamentale Grenzen, da das schädliche Verhalten erst zur Laufzeit im Speicher sichtbar wird und sich zudem dynamisch verändern kann. Deshalb setzen moderne Sicherheitslösungen verstärkt auf verhaltensbasierte Erkennung, Heuristiken und Laufzeitanalysen.

Cyberangriffe auf Antiviren nehmen zu

Gleichzeitig kann Antivirus-Software selbst zur Zielscheibe von Angreifern werden. Eines der prominentesten Beispiele ist ein hochkritischer Bug in der „Microsoft Malware Protection Engine", dem Kern von Windows Defender. Diese Sicherheitslücke erlaubte es Angreifern, Schadcode mit Systemrechten auszuführen, indem sie eine Schwachstelle im automatischen Scanmechanismus ausnutzten.

Beeindruckend und beunruhigend zugleich:

Diese Lücke blieb über zwölf Jahre lang unentdeckt, bevor sie im Jahr 2017 öffentlich gemacht wurde.

Sie betrifft Millionen von Windows-PCs und zeigt, wie weitreichend das Risiko ist, wenn Schutzsoftware selbst mit höchsten Privilegien operiert.

Dieses Beispiel unterstreicht die Notwendigkeit von modularen, mehrfach redundanten Sicherheitsarchitekturen, die potenzielle Schwachstellen in einzelnen Komponenten abfedern können. Moderne Schutzsysteme sollten nicht nur auf eine einzelne Technologie vertrauen, sondern mehrere Schichten wie Verhaltensanalyse, Cloud-Intelligenz, Sandbox-Ausführung und maschinelles Lernen kombinieren, um so das Risiko zu minimieren und die Robustheit zu erhöhen.

pcmasters.de Zero Day, Zero Chance Wie moderne Antivirenlösungen in Echtzeit auf unbekannte Bedrohungen reagieren Bild 7 (Bild © KI-generiert via Flux Pro)

pcmasters.de Zero Day, Zero Chance Wie moderne Antivirenlösungen in Echtzeit auf unbekannte Bedrohungen reagieren Bild 7 (Bild © KI-generiert via Flux Pro)

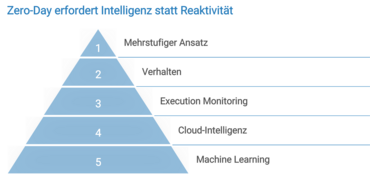

Zero-Day erfordert Intelligenz statt Reaktivität

Zero-Day-Exploits sind die Königsdisziplin moderner Malware. Klassische Antivirus-Systeme sind dafür in der Regel jedoch nicht ausreichend gewappnet. Erst ein mehrstufiger Ansatz, der Verhalten, Execution Monitoring, Cloud1Intelligenz und Machine Learning kombiniert, kann solchen Angriffen fast immer einen Schritt voraus sein. Das erfordert einen Paradigmenwechsel in modernen Virenschutzsystemen.

Erkennung in Echtzeit für nachhaltigen Schutz

Wenn du deinen PC maximal absichern willst, ohne Performance-Einbußen in Kauf zu nehmen, solltest du auf präzise Erkennung in Echtzeit und damit auf nachhaltigen Schutz setzen. Zero-Day, Zero-Chance.

- Mehrstufiger Schutz: Kombination verschiedener Technologien für maximale Sicherheit

- Cloud-Intelligenz: Globale Bedrohungsdaten für schnellere Reaktion

- KI-basierte Analyse: Intelligente Erkennung unbekannter Bedrohungsmuster

-

Verhaltensmonitoring: Kontinuierliche Überwachung verdächtiger Aktivitäten