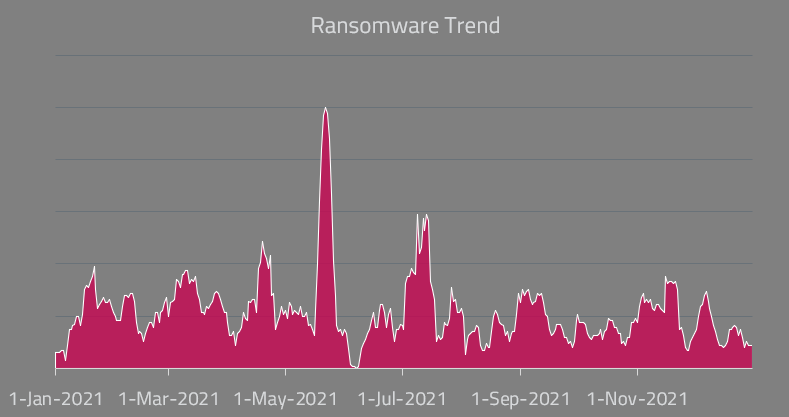

Ransomware 2021 DACH Angriffe (Bild © ESET)

Ransomware 2021 DACH Angriffe (Bild © ESET)

Diese neue Tendenz liegt vor allem des Wissens zugrunde, welches Linux-Programmierer und Systemadministratoren erlangt haben. Dieses Wissen besagt, dass ein entsprechendes Linux-System vor allem für Hacker sehr rentabel und geldversprechend ist, die über Webserver Firmen und Privatpersonen angreifen. Hinzu kommt die Tatsache, dass die Malware-Forschung in den vergangenen Jahren die Sichtbarkeit potenzieller Gefahren für Linux merklich erhöht. Eine Schutzmaßnahme für Linux-User ist zweifelsohne der VPN-Download, der ein verschlüsseltes Surfen, sowie die Sicherheit der Datenübertragung gewährleistet.

Ist Linux wirklich so sicher?

Selbstverständlich bietet Linux eine weitgehende Cybersecurity an aber man kann längst nicht sagen, dass Linux-Systeme eine umfassende Abdeckung an Schutzmechanismen gegen Hacker und Angriffe bietet. Nutzer von Linux lassen gerne die verschiedensten Gefahren außer Acht, die sich auf diverse Plattformen beziehen. Ein Grund, warum es nicht so viel Linux-basierte Malware gibt, liegt unter anderem darin zugrunde, dass weniger Linux-Desktops über die Ladentheke wandern, als beispielsweise Windows-Systeme oder macOS-Geräte. Es handelt sich immer noch um ein Nischenprodukt. Bei öffentlichen Servern sieht die Sachlage etwas anders aus, da Linux hierbei viel mehr zum Einsatz kommt und auch dadurch mehr Angriffsfläche für potenzielle Kriminelle bietet. Betroffen von Hacker-Angriffen sind vor allem eingebettete Geräte, Netzwerkausrüstung und Smartphones mit Android-Betriebssystemen, die auf Linux basieren.

Linux-Server in Unternehmen

Es ist eine bekannte Tatsache, dass Linux-Server das Kernstück der meisten Datencenter sind. Das Linux-Betriebssystem wird von vielen Unternehmen aus unterschiedlichen Sparten und Größenordnung genutzt. Eine weitere Tatsache ist auch, dass der überwiegende Teil aller Server im Internet über Linux laufen. Einige Beispiele sind Google, Twitter und der Gigant Facebook. Das macht Linux natürlich für Hacker und Cyberkriminelle attraktiv und so kam es in der nahen Vergangenheit zu vielen Schäden, die durch Malware-Angriffe bei Linux-Server ausgelöst wurden. Ist ein Server vulnerabel, bietet er eine Goldquelle für kriminelles Potenzial:

- Datendiebstahl

- Datenklau von personenbezogenen Anmeldedaten fürs Online-Banking

- Ausforschen der persönlichen Wohnadresse

- Stehlen von kompromittierenden Inhalten wie Videos, Bilder oder Chatverläufen

- Umleitung des Web-Traffics

- Kryptowährung-Mining

- DDoS-Angriffe.

Ein retrograder Blick in die Geschichte

Vor etwa einem Jahr veröffentlichten beispielsweise ESET-Forscher eine Reihe an OpenSSH-Backdoors. Um zu verstehen, worum es sich bei OpenSSH-Backdoors handelt: dies sind wichtige Instrumente für Angreifer, Hacker und Internetkriminelle, die mittels Open SSH-Backdoors versuchen, dem Administrator die Kontrolle über einen Server zu entziehen. Dabei stießen die Forscher auf über 20 Linux-basierte Malware-Gruppierungen. Einige davon wurden vor dieser Forschung noch gar nicht dokumentiert und beinahe alle Gruppierungen besaßen Anmeldedaten-, Dienbstahls-, und Backdoor-Funktionen.

Diese Erkenntnisse wurden nach einer dreijährigen Studie veröffentlicht, die tiefe Einblicke in das Linux-Malware-System bot. Unter dem Namen „Operation Windigo“ gingen die Forscher auf die Jagd. Die Operation Windigo umfasste umgerechnet 25.000 Server, von denen die meisten mit Linux betrieben werden und in einem der größten Server-Botnets zusammengeschlossen sind. die betroffenen Geräte wurden zum Datendiebstahl, für Malware-Spam-Aktionen und für die Umleitung des Traffics zu schädlichen Seiten, Erpressungsversuchen und vielen weiteren kriminellen Machenschaften genutzt und missbraucht. Die Kampagne blieb für gute drei Jahre Undercover. Im Herzen davon stand die Linux/Ebury-Backdoor. Bevor die Malware auf dem Server installiert wurde, checkten die Hacker Ebury dahingehend, ob der Server schon mit einer anderen SSH-Backdoor implementiert wurde. Aufgrund dieser Routine wurde die Jagd nach wilden OpenSSH-Malware-Gruppierungen gestartet.