103 CVEs abgedeckt

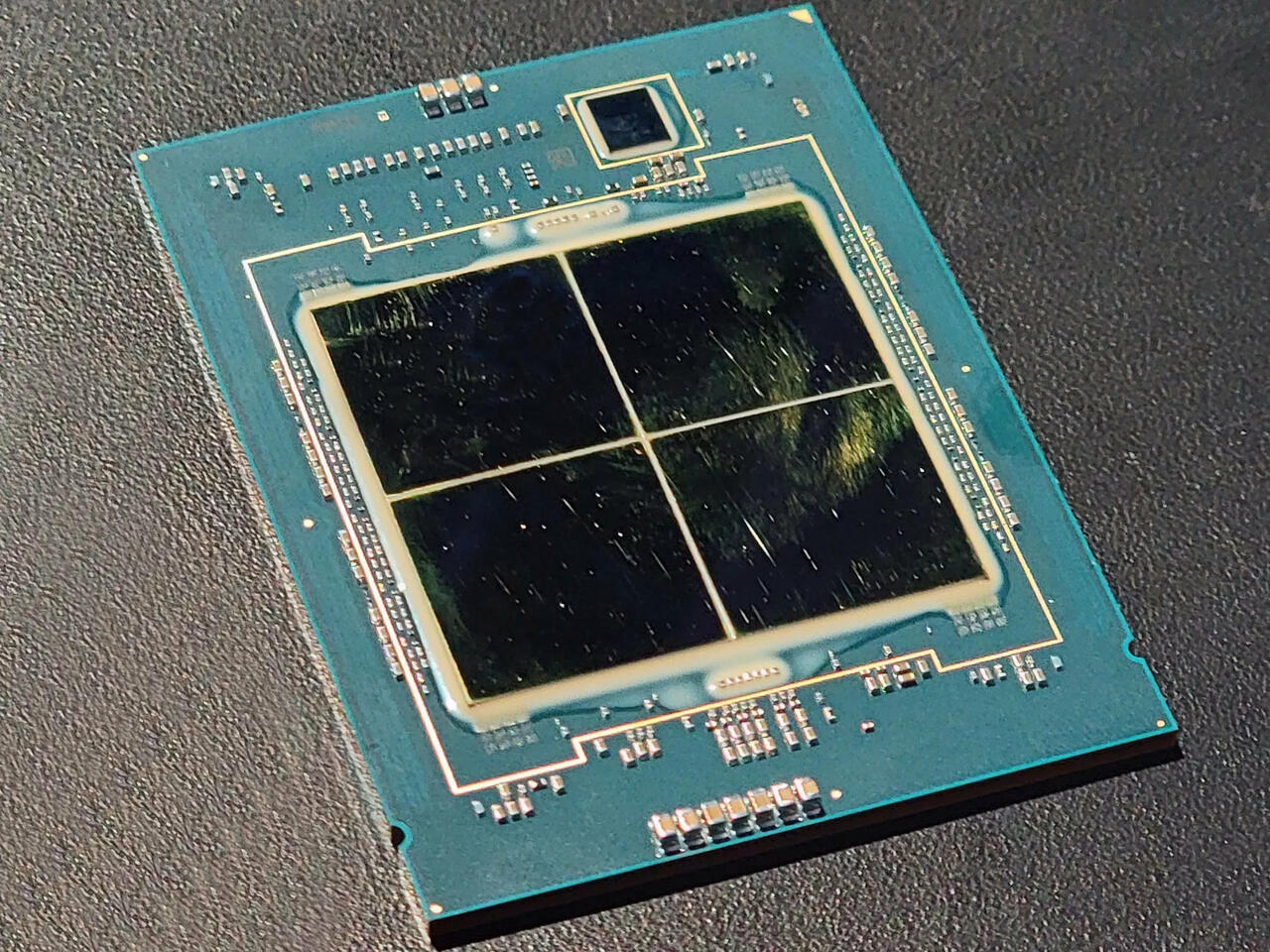

Unter den 31 Sicherheitshinweisen, die 104 CVEs (Common Vulnerabilities and Exposures) abdecken, ist der Sicherheitshinweis INTEL-SA-00950 der wichtigste. Diese Schwachstelle wurde ursprünglich als Funktionsfehler bei der Entwicklung des Intel Sapphire Rapids-Prozessors identifiziert. Bei einer weiteren Untersuchung stellte sich jedoch heraus, dass es sich um ein schwerwiegenderes Problem handelt, das zu einem vorübergehenden Denial-of-Service führen kann. Eine weitere Analyse ergab ein Risiko der Privilegienerweiterung, was zu einer Neueinstufung von einer CVSS (Common Vulnerability Scoring System)-Bewertung von 3,0 auf eine ernstere 8,0 führte.

Diese Neubewertung und eine 90-tägige Veröffentlichungsfrist von Google, dessen Forscher die Schwachstelle ebenfalls entdeckt hatten, veranlassten Intel, die Schwachstelle früher als ursprünglich geplant zu veröffentlichen und nicht bis Anfang 2024 zu warten. Laut Intel soll das neue Microcode-Update, das heute veröffentlicht wurde, diese Schwachstelle in den betroffenen Prozessoren entschärfen, wobei keine Auswirkungen auf die Leistung zu erwarten sind. Intel hat keine aktive Ausnutzung dieser Sicherheitslücke beobachtet.

Das Update behebt nicht nur diese spezifische Sicherheitslücke, sondern auch verschiedene "funktionale Probleme" in einer Reihe von aktuellen Intel-Prozessoren. Zu den Prozessoren, die den neuen Mikrocode erhalten, gehören Rocket Lake S und Tiger Lake (Core Gen11) und neuere Modelle bis Core Gen13 Raptor Lake, sowie Xeon Scalable 4th Gen Sapphire Rapids, Atom C1100 Serie, Xeon Scalable 3rd Gen Ice Lake und Xeon Max.

Linux-Nutzer können den neuen Mikrocode über Intels GitHub-Repository abrufen.

Release Notes

- Sicherheitsupdates für INTEL-SA-00950

- Update für funktionale Probleme. Weitere Informationen finden Sie im Intel® Core™ Prozessor Spezifikations-Update der 13.

- Update für funktionale Probleme. Weitere Informationen finden Sie unter Intel® Core™ Prozessorfamilie der 12.

- Update für funktionale Probleme. Siehe Intel® Core™ Prozessorspezifikation der 11. Generation für weitere Informationen.

- Update für funktionale Probleme. Siehe Intel® Core™ Prozessorfamilie der 10. Generation (Spezifikations-Update) für weitere Informationen.

- Update für funktionale Probleme. Siehe Intel® Xeon® Scalable Prozessoren der 4. Generation, Spezifikations-Update für Details.

- Update für funktionale Probleme. Siehe Intel® Xeon® Scalable Prozessoren der 3. Generation, Spezifikations-Update für Details.

- Update für funktionale Probleme. Weitere Informationen finden Sie unter Intel® Prozessoren und Intel® Core™ i3 N-Series.

- Update für funktionale Probleme. Siehe Intel® Xeon® D-2700 Processor Specification Update für weitere Informationen.

- Update für funktionale Probleme. Siehe Intel® Xeon® E-2300 Processor Specification Update für weitere Informationen.