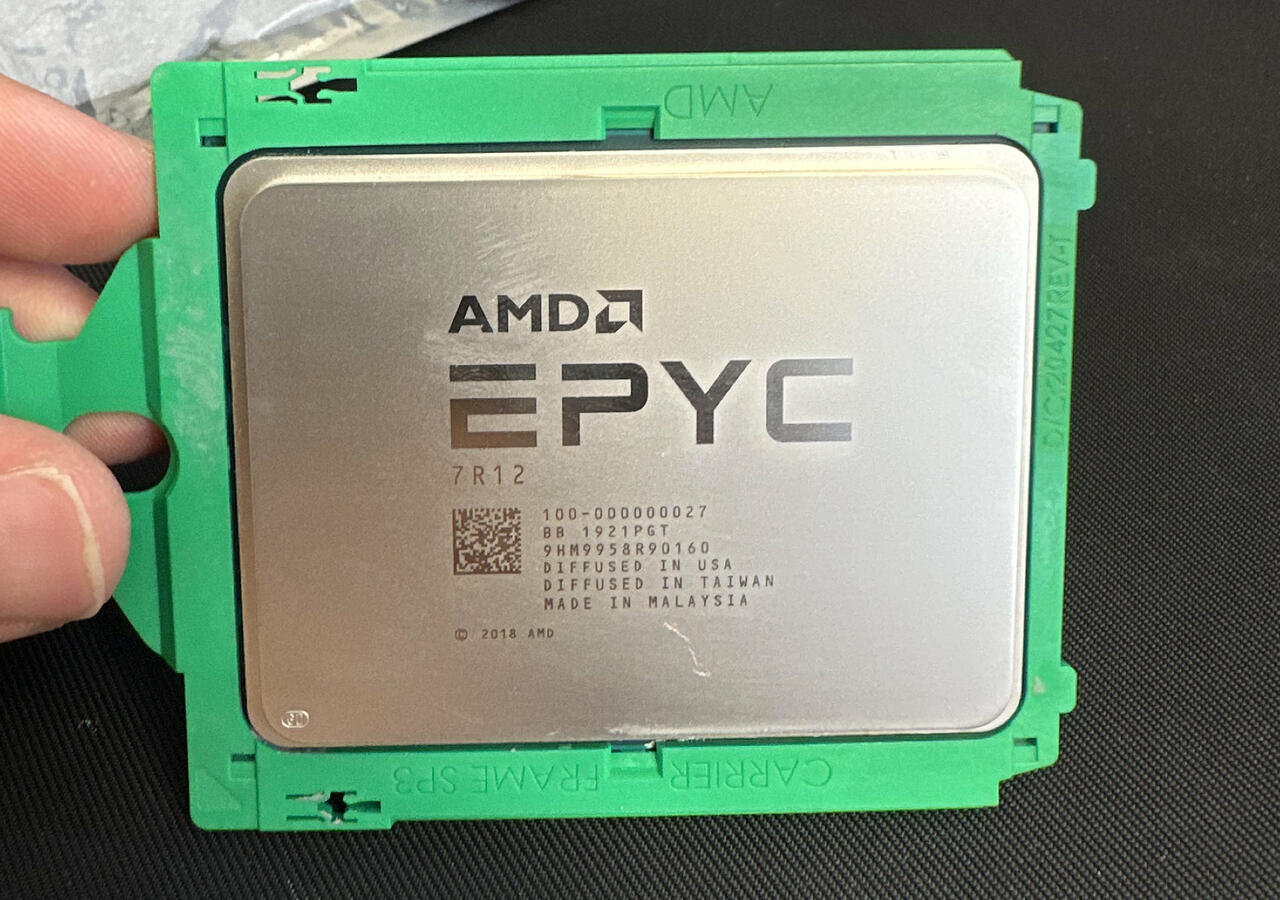

In der Welt des Cloud Computing sind vertrauenswürdige Ausführungsumgebungen (Trusted-Execution Environments, TEEs) von entscheidender Bedeutung, um die Sicherheit virtueller Maschinen zu gewährleisten. Sie verhindern Datenmanipulation und Diebstahl. Die Forscher fanden jedoch eine Lücke in AMD-Prozessoren, die AMD SEV-ES und AMD SEV-SNP Trusted Computing Technologien verwenden. Diese Schwachstelle ermöglicht es Angreifern, Datenänderungen im Cache-Speicher zurückzusetzen und sich so uneingeschränkten Zugriff auf das System zu verschaffen. Die Forscher haben diese softwarebasierte Angriffsmethode "CacheWarp" genannt.

CacheWarp dreht im Wesentlichen die Uhr im Speicher zurück. AMDs Secure Encrypted Virtualization (SEV) trennt virtuelle Maschinen von der zugrunde liegenden Hypervisor-Software, die die Ressourcen verwaltet, und verschlüsselt die Daten auf der virtuellen Maschine. CacheWarp kann Datenänderungen rückgängig machen und das System in einen veralteten Zustand versetzen. Das ist z. B. bei Authentifizierungsprozessen problematisch, bei denen die erfolgreiche Authentifizierung eines Benutzers durch einen bestimmten Variablenwert gekennzeichnet ist. CacheWarp kann diese Variable zurücksetzen, um eine erfolgreiche Authentifizierung anzuzeigen, selbst wenn nicht das richtige Passwort eingegeben wurde, so dass ein Angreifer eine authentifizierte Sitzung erstellen kann.

Diese Schwachstelle entsteht durch eine unerwartete Interaktion zwischen CPU-Befehlen und AMD-SEV, die den Cache in einen früheren Zustand zurückversetzen kann. Sobald der Angreifer in den Cache eingedrungen ist, kann er sich volle administrative Rechte über die Daten der virtuellen Maschine verschaffen. In Tests gelang es den Forschern, alle Daten der virtuellen Maschine zu extrahieren und zu verändern und weiter in die Infrastruktur des Benutzers einzudringen.

AMD wurde über diese Sicherheitslücke informiert und hat CacheWarp unter der Kennung CVE-2023-20592 identifiziert. AMD hat ein Microcode-Update veröffentlicht, um diese Schwachstelle zu beheben. Weitere Einzelheiten sind im AMD Security Bulletin zu finden.

Andreas Kogler vom Institut für Angewandte Informationsverarbeitung und Kommunikationstechnik (IAIK) der TU Graz betont die Komplexität moderner Computersysteme und wie bestimmte Faktoren ausgenutzt werden können, um Daten zu extrahieren oder zu verändern. Er vergleicht die Situation mit älteren USB-Sticks, bei denen das vorzeitige Entfernen des Sticks während eines Schreibvorgangs dazu führen kann, dass beim erneuten Einstecken Teile der alten Version einer Datei wiederhergestellt werden.

Das Forschungsteam unter der Leitung von Michael Schwarz vom CISPA Helmholtz-Zentrum für Informationssicherheit hat eine Website mit weiteren Informationen zu CacheWarp eingerichtet. Ihr wissenschaftliches Papier mit dem Titel "CacheWarp: Software-based Fault Injection using Selective State Reset" ist auf der Website verfügbar und wurde für die "USENIX Security"-Konferenz im Jahr 2024 angenommen. Zum Team gehören Ruiyi Zhang, Lukas Gerlach, Daniel Weber, Lorenz Hetterich, Michael Schwarz (alle von CISPA), Andreas Kogler (TU Graz) und der unabhängige Forscher Youheng Lü.